谷歌宣布推出首个开源量子弹性FIDO2安全密钥实现,它使用与苏黎世联邦理工学院共同创建的独特ECC/Dilithium混合签名模式。FIDO2是快速IDentity 联机身份验证标准的第二个主要版本,FIDO2密钥用于无口令身份验证并用作多重身份验证(MFA)元素。

谷歌解释说,随着量子计算方法的出现和该领域的发展不断加速,实施抗量子FIDO2安全密钥是确保安全的关键一步。特别是,旨在防范传统计算机的标准公钥密码术将无法抵御量子攻击。

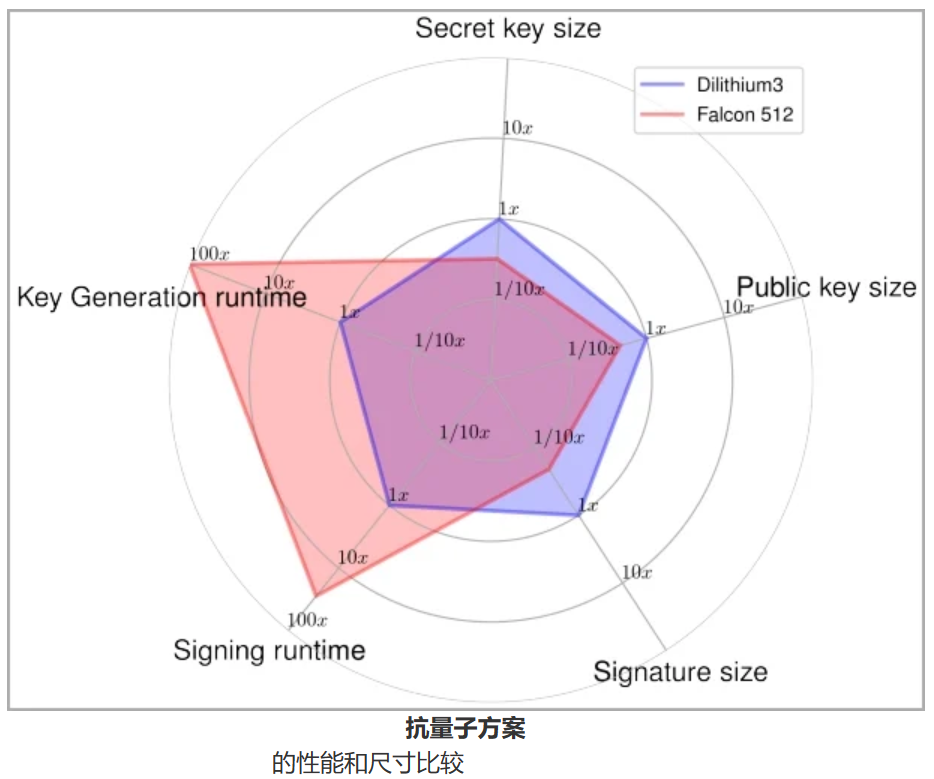

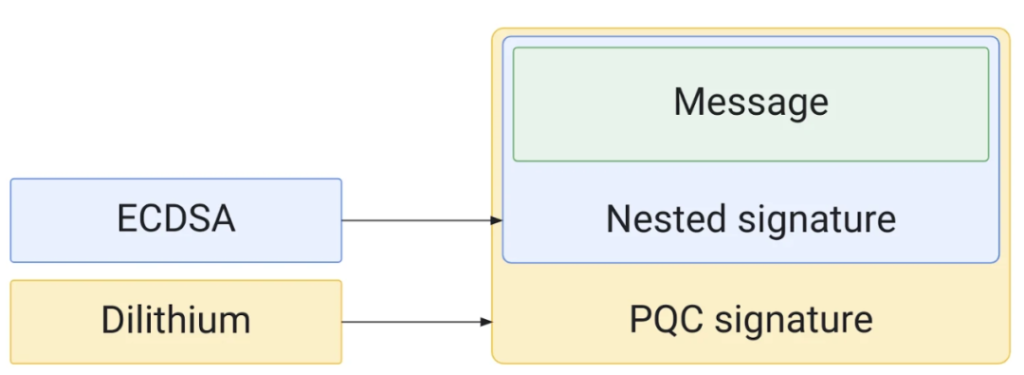

随着量子计算机的积极开发,人们担心它们很快将被用来更有效、更快速地破解加密密钥,从而使政府、黑客和研究人员能够访问加密信息。为了防御量子计算机,通过将已建立的ECDSA算法与Dilithium算法相结合,创建了一种新的混合算法。Dilithium是一种抗量子密码签名方案,NIST将其纳入后量子密码标准化提案中,称赞其强大的安全性和卓越的性能,使其适合在广泛的应用中使用。

这种融合了经典和抗量子功能的混合签名方法并不容易体现。设计一个足够紧凑的安全密钥的Dilithium实现是非常具有挑战性的。然而,它的工程师设法开发了一个基于Rust的实现,只需要 20KB 的内存,使这项工作切实可行,同时他们也注意到它的高性能潜力。

混合签名架构首次在 2022 年的论文中提出,最近在 ACNS(应用密码学和网络安全)2023 年上获得了认可,并获得了“最佳研讨会论文”奖。这种新的混合实现是OpenSK的一部分,OpenSK是Google的开源安全密钥实现,支持FIDO U2F和FIDO2标准。

这家科技巨头希望其提案将被FIDO2采用为新标准,并得到拥有庞大用户群的主要网络浏览器的支持。谷歌称下一代密码学在互联网规模的应用是“一项艰巨的任务”,并敦促所有利益相关者迅速采取行动,以保持这方面的良好进展。

上周,谷歌在Chrome 25519中引入了一种名为X768Kyber116的抗量子混合加密机制,该机制对TLS连接进行加密。此举是预期未来量子计算机有能力解密当今数据的风险,以解决“现在收获,以后解密”的威胁。